OpenSSL HeartBleed安全漏洞排查手册

时间:2014-04-22 16:19:29

小编:动力软件园

阅读:

针对近期互联网披露的OpenSSL“HeartBleed”漏洞,需要对互联网的设备和系统进行了风险排查,发现大量系统、网络设备和安全厂商设备存在该漏洞。为进一步排查现网可能存在该漏洞的设备和系统,特制订本漏洞排查手册,供各单位安全人员参考。

一、 漏洞排查环境准备

1、 安装nmap环境

下载win平台版本Namp http://www.pw88.com/soft/86069.html 如果您是linux或者bt5 kali系统,系统默认安装的有。

2、 安装python环境

从python官方网站https://www.python.org/ftp/python/2.7.3/python-2.7.3.msi下载安装python环境,详细安装步骤如下:

python安装教程 http://www.pw88.com/teach/wangluo/91.html

二、 HTTPS服务梳理

对部署了OpenSSL的设备和系统进行梳理,即梳理统计开启了HTTPS服务的系统和设备。

操作步骤:

可使用开源端口扫描工具批量扫描目标网段开启了HTTPS(443端口)服务的IP,详细命令如下:

C: nmap -sS 目标IP范围 -p 443 -oX result.xml

该命令使用nmap对目标IP段进行443端口探测,并探测结果输出至result.xml文件。

通过自行编制脚本getipssl.sh实现从result.xml文件中批量提取开启443端口的IP地址,并形成IP地址列表。

三、 漏洞验证

由于漏洞验证代码由python语言编写,在验证之前需要安装python环境。需要说明的是,本漏洞验证脚本适用于python2.7系列,不适用于3.0系列。

使用漏洞验证脚本对开启了443端口的IP进行验证,详细命令如下:

C:python27python.exe ssltest.py 目标IP –p 443

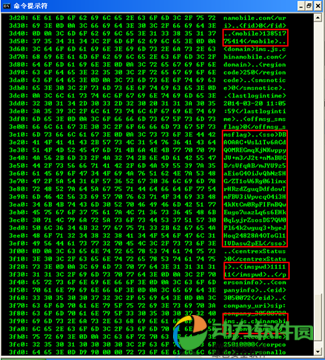

该命令尝试对目标IP进行漏洞验证,如果存在漏洞则返回类似如下内容的信息,反之则说明不存在漏洞。

请注意版权!转载须写明出处:动力软件园 http://www.pw88.com

为提升测试效率,通过自行编制脚本ssltest.bat实现从IP地址列表文件中批量提取开启443端口的IP地址,并进行漏洞探测,探测结果写入文本文件;

热门阅读

-

eNSP设备如何注册设备

eNSP设备如何注册设备

阅读:3070

-

ENSP模拟器如何设置命令行和描述框的背景颜色及字体

ENSP模拟器如何设置命令行和描述框的背景颜色及字体

阅读:2303

-

802.1q(dot1q)和802.1ad(QINQ)的区别

802.1q(dot1q)和802.1ad(QINQ)的区别

阅读:1831

-

锐捷交换机全局绑定ip地址与mac教程

锐捷交换机全局绑定ip地址与mac教程

阅读:4680

-

中小企业组网方案--专线+企业路由器+三层交换机+专网

中小企业组网方案--专线+企业路由器+三层交换机+专网

阅读:142